Hashbull图形化的Hashcat,让破解变得更轻松。

根据《中华人民共和国网络安全法》相关规定,特此关闭该软件下载链接,请谅解。

“违反本法第二十七条、第四十六条规定,从事危害网络安全的活动,或者提供专门用于从事危害网络安全活动的程序、工具,或者为他人从事危害网络安全的活动提供技术支持、广告推广、支付结算等帮助,或者设立用于实施违法犯罪活动的网站、通讯群组,或者利用网络发布涉及实施违法犯罪活动的信息,尚不构成犯罪的,由公安机关没收违法所得,处五日以下拘留,可以并处五万元以上五十万元以下罚款;情节较重的,处五日以上十五日以下拘留,可以并处十万元以上一百万元以下罚款。

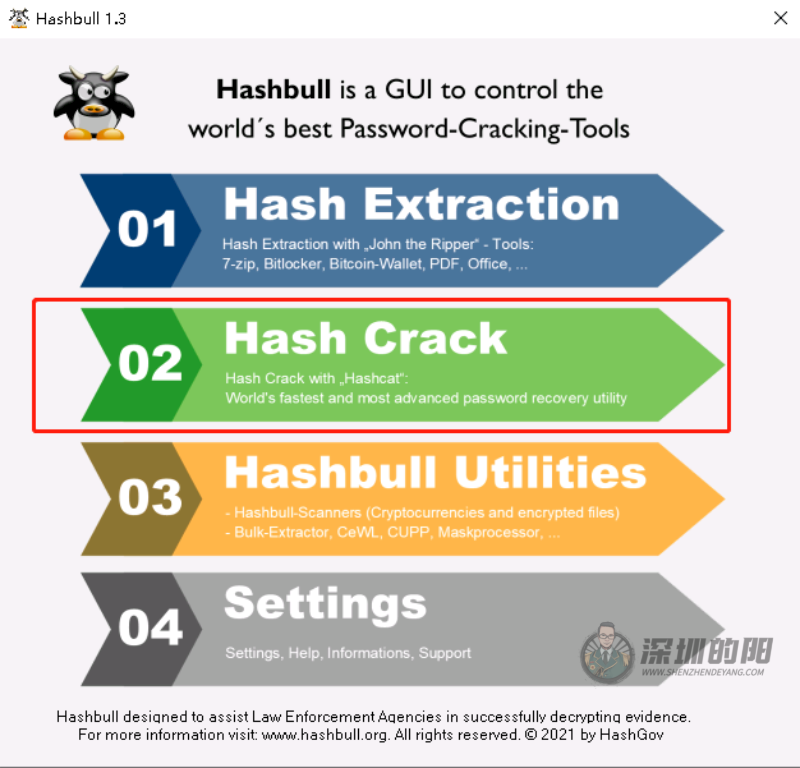

今天推荐的这款工具叫Hashbull,是一款基于Hashcat、John the ripper等开源工具打造的图形化破解工具,它最大的亮点是把许多繁琐的操作自动化,

并且同时继承了多款优秀的开源工具,比如调用John the ripper直接读取文件哈希并载入Hashcat进行破解,整个过程只需要点击几次,无需输入繁琐的命令,

之前在命令行的Hashcat下操作,经常会遇到输入参数有误反复排错耽误了许多时间的情况,而使用这类图形化的工具可以让这一切变得简单,

我们可以把更多的精力放在调整密码规则等关键的步骤上,而无需在参数配置上花费太多的时间和精力。

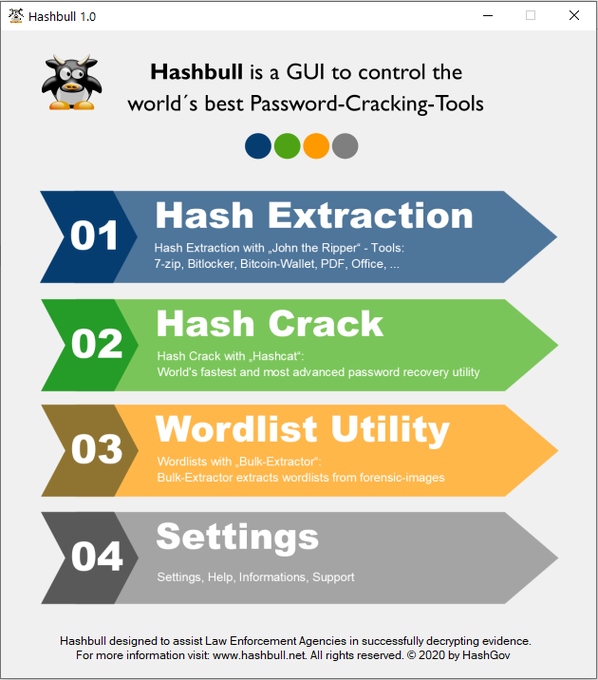

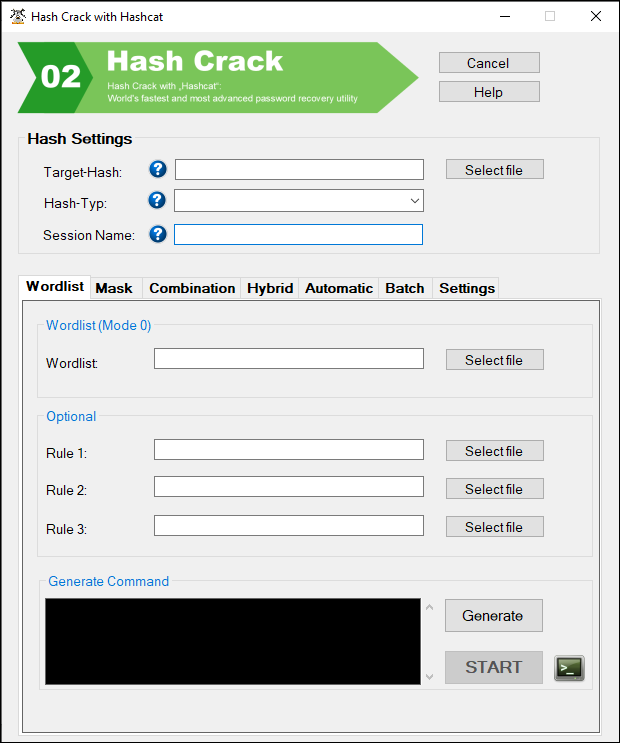

工具的界面截图:

以下是这款工具的官方介绍,由于是Google一键翻译的,个别内容可能翻译的比较生硬,仅供参考,

英语好的朋友可以直接去看原文:https://www.hashbull.org/english

Hashbull是一个图形用户界面(GUI),用于控制世界上最好的破解工具,如Hashcat,John the Ripper,Bulk-Extractor和CUPP,

以解密数字证据中的密码,例如Bitlocker,VeraCrypt,TrueCrypt,Bitcoin-Wallets, ZIP ,RAR,7z,PDF,Office和其他更多文件格式。

Hashbull还可以在目标人员的计算机上搜索有关使用加密货币的指示。

Hashbull主要是为执法机构创建的,用于在刑事调查期间解密磁盘和文件。

Hashbull在德国开发。

Hashbull是Windows 10(64位)的开源软件。

Hashbull是一个图形用户界面(GUI),

用于控制世界上最好的破解工具(Hashcat,John The Ripper,批量提取器和CUPP)来解密数字证据中的密码。

Hashbull还能够扫描目标人员的计算机,以了解使用加密货币(比特币,以太坊,门罗币等)的迹象。

Hashull还可以在计算机上搜索加密文件。

Hashbull主要是为执法机构创建的,用于在刑事调查期间解密磁盘和文件。

官方介绍视频:

HASHBULL中集成了哪些工具?

Hashbull扫描 程序-Hashbull扫描程序在目标人员的计算机上搜索加密货币和加密文件的证据。

Hashcat -Hashcat是世界上最流行,最有效的密码破解程序。执法机构,特勤局和军队以及软件行业的渗透测试人员都使用它。

John the ripper是最初针对基于UNIX的系统开发的密码破解程序,于1996年首次发布。Jhon the ripper包括各种用于提取密码哈希的工具。

批量提取器-BuEx是一种取证工具,可扫描磁盘映像,文件或目录并提取有用的信息,而无需分析文件系统或结构。该工具在根据目标人员未加密的证据创建单词表方面非常强大。

CUPP -Cupp根据输入(例如昵称,宠物的名字或孩子的出生

HASHBULL入门

Hashbull开始窗口分为四个区域。

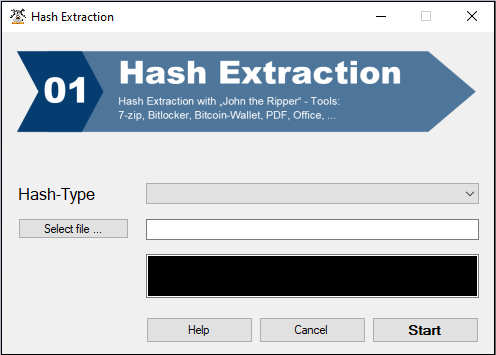

01_哈希提取

第一个选项卡旨在提取密码哈希。 可能的哈希提取列表正在逐步扩展。 集成了对执法机构最重要的哈希算法(比特币钱包,Bitlocker,VeraCrypt,PDF,Office,ZIP等)。

- 选择加密文件的算法后,可以使用“选择文件”按钮选择适当的文件。

- 然后,您可以按“开始”按钮开始提取。 使用某些算法,提取可以非常快速地进行。 对于其他提取,提取可能需要一些时间。 Bitlocker最多可能需要24小时才能提取500 GB加密硬盘。

- 使用VeraCrypt,可以使用所谓的PIM额外保护加密。 提取之后,您可以在相应的查询窗口中输入可疑的PIM。

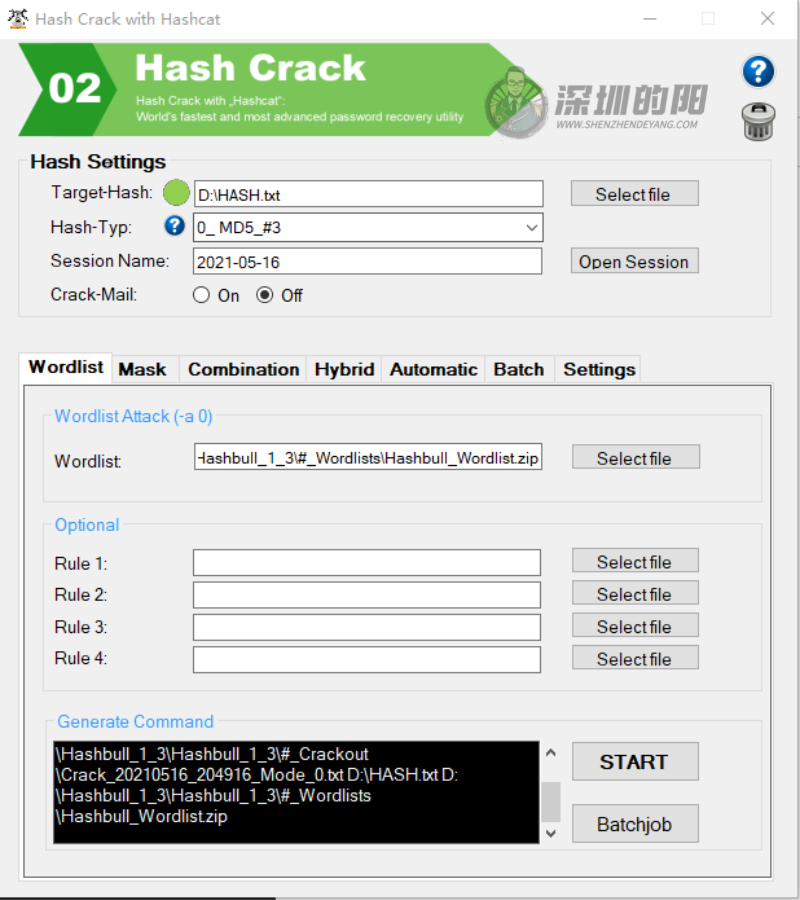

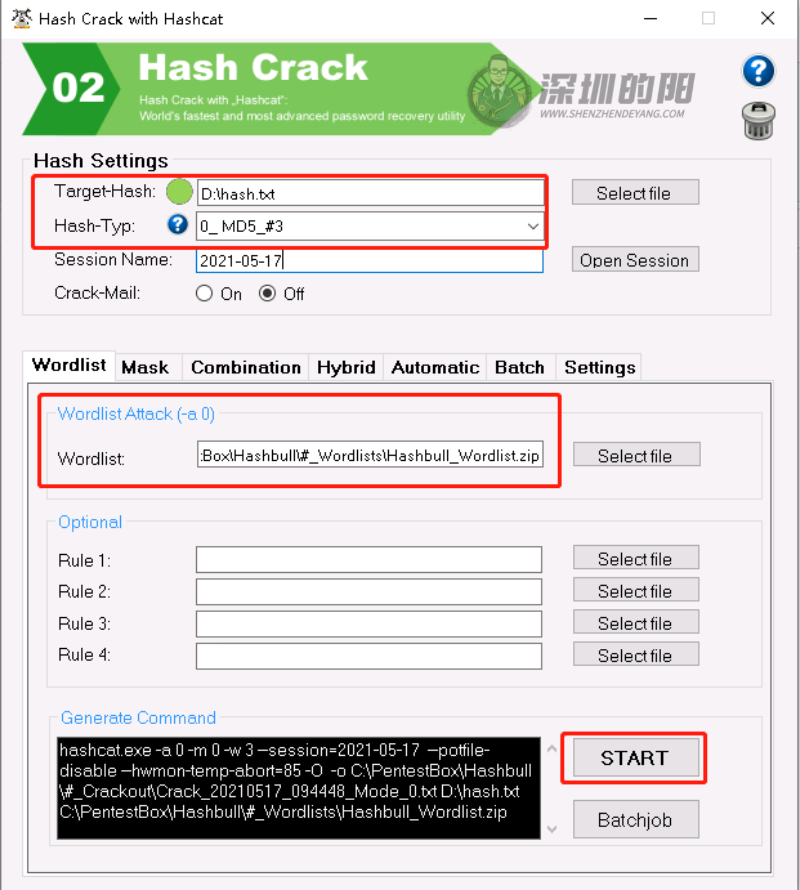

02_哈希破解

第二个选项卡旨在解密密码哈希。 在上方的窗口中,哈希被加载,哈希类型被选择,并且可选地输入会话名称。

下部窗口中提供了几种攻击模式。 第一次攻击是单词列表攻击(Hashcat模式A0)。 还提供广泛的掩码,组合攻击和混合攻击。

此外,Hashbull中已集成了一种智能的全自动攻击,它可以独立决定攻击策略。 还可以使用批处理模式,在该模式下可以手动制定攻击策略。

主视窗

哈希设置

在此区域中输入“ tartget哈希”,“哈希类型”以及可选的“会话名称”。使用“帮助”按钮,您可以调用单个“哈希类型”的列表。请注意,通过一些哈希提取,文件名也将提取到Hash.txt中。在这种情况下,您必须手动从Hash.txt中删除文件名。

词表攻击

在此区域中,您可以选择任何单词列表。您还可以选择所谓的“规则”。

请注意,每个规则都会增加要检查的密码。这可能导致“堆栈溢出”。

掩码攻击

在这里您可以插入蒙版和各种字符集。例如,如果您怀疑目标哈希也可能包含变音符号,则可以使用“ German.hcchr”文件在字符集中加载德语变音符号。您还可以使用“增量模式”来限制要检查的密码的长度。

组合攻击

组合攻击可以合并两个单词列表。例如,如果单词“ Test”在第一个单词列表中,而数字“ 0815”在第二个单词列表中,则可以破解密码Test0815。也可以指定“规则”。您可以在以下链接下看到不同的规则:单击。

混合攻击

混合攻击将单词列表与掩码文件结合在一起,反之亦然。

自动

在自动攻击过程中执行全自动的“破解例程”。

该例程自动适应哈希类型的速度。

批处理

在各个攻击模式下,每个“开始按钮”旁边是一个小的“屏幕按钮”。 如果单击此按钮,则当前生成的攻击策略将复制到“批处理”选项卡。 可以收集各个攻击策略,然后一起执行。

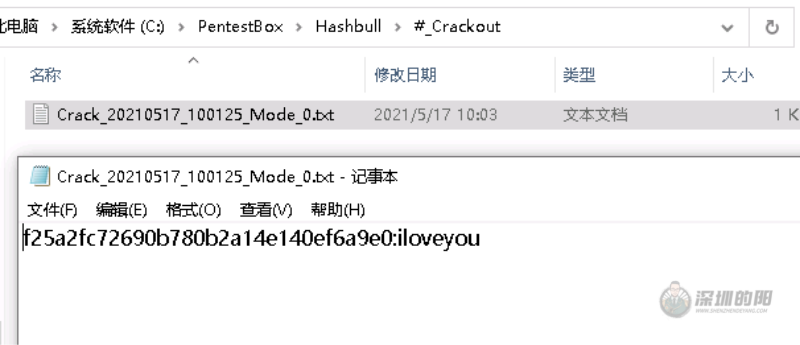

破解的哈希将保存在“ #_Crackout”文件夹中。

本地设置

在此区域中,您可以选择并保存相应攻击的基本设置。

仅CPU

在这里,您可以设置仅使用CPU进行破解。

更新画面

在这里,您可以设置状态显示的更新频率。此处的默认值为60秒。

忽略警告

只有知道自己在做什么,才应该更改此设置。不正确使用此功能可能会导致问题和损坏。

禁用potfile

所有解密的密码基本上都写在Hashcat下的.potfile文件中。由于Hashbull将每个解密的密码保存在“ #_Crackout”文件夹中,因此默认情况下此功能处于关闭状态。

GPU设定

工作量设定

在这里,您有四个设置可供选择。从“ 1-慢速”到“ 4-种族”。请注意,使用“ Race”时,PC资源几乎全部用完了“破解”,因此,此时其他程序有时可能无法顺利运行。

中止

此处的标准值为90摄氏度。GPU达到此值后,将立即终止正在运行的Hashcat进程,以避免对GPU造成硬件损坏。

仅设备

在这里,您可以选择用于Hashcat进程的GPU。设备用数字指定,并用逗号分隔。例如,如果您已经安装了4个GPU,而只想使用三个GPU,则必须输入“ 2,3,4”。数字1基本上是为CPU保留的。

其他参数

您可以在此处手动输入所有Hashcat参数。完整列表可以在这里找到。

“ -O”命令是预设的。这优化了内核,并且该条目极大地加快了Hashcat的进程。缺点是在此模式下只能破解长度不超过16个字符的密码。

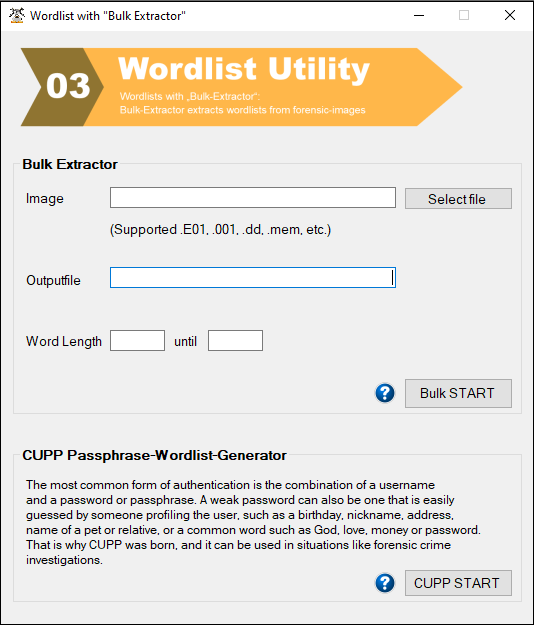

03_批量提取器和CUPP

在上部选项卡中,可以使用批量提取器分析未加密的IT证据对象,并可以启动特殊的单词表提取。 产生的单词表非常有效。

使用CUPP,可以创建非常特定于个人的单词列表。 CUPP询问例如目标人员的姓名,出生日期,配偶的姓名,子女等,并使用此信息来创建数字和特殊字符的广泛单词列表组合。

批量提取器

批量提取器是一种非常强大的工具,可以从未加密的证据中提取信息。 例如,可以通过这种方式创建单词表。 此外,可以选择广泛的提取方式,其中清楚地准备了所有找到的信息(电子邮件地址,电话号码等)。 提取内容保存在“ #_Wordlists”文件夹中。

CUPP

CUPP是用于创建主观单词表的非常强大的工具。 CUPP查询目标人的个人详细信息(姓名,出生日期等),并使用此信息生成数百万种可能的密码候选者。 单词表保存在Hashbull主文件夹中。

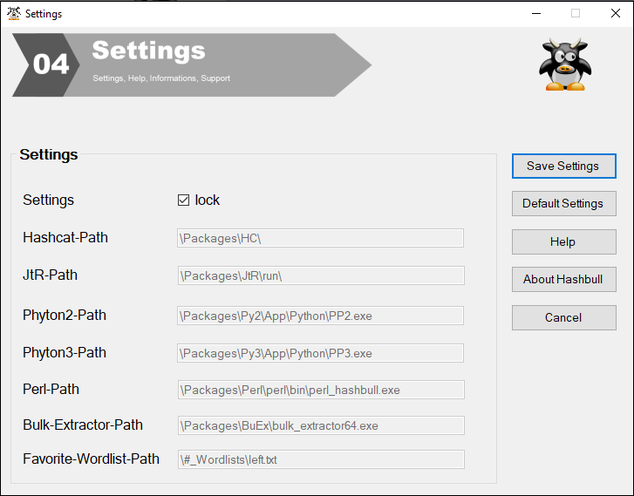

04_设置

设置,有关软件开发人员的信息和现有许可证都存储在此区域中。 Hashbull是根据GPL 3.0发布的。 它是开源软件。

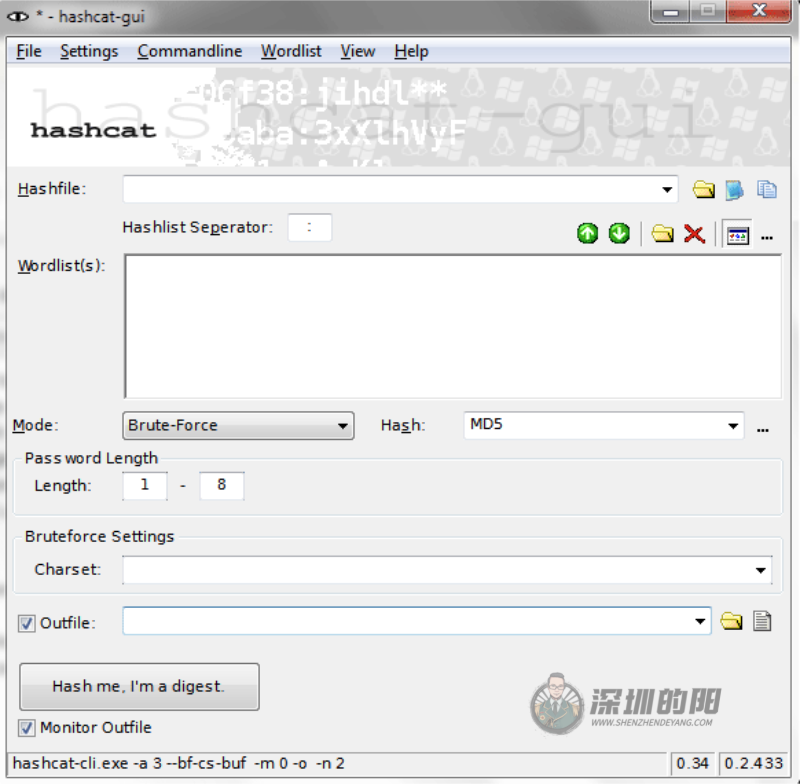

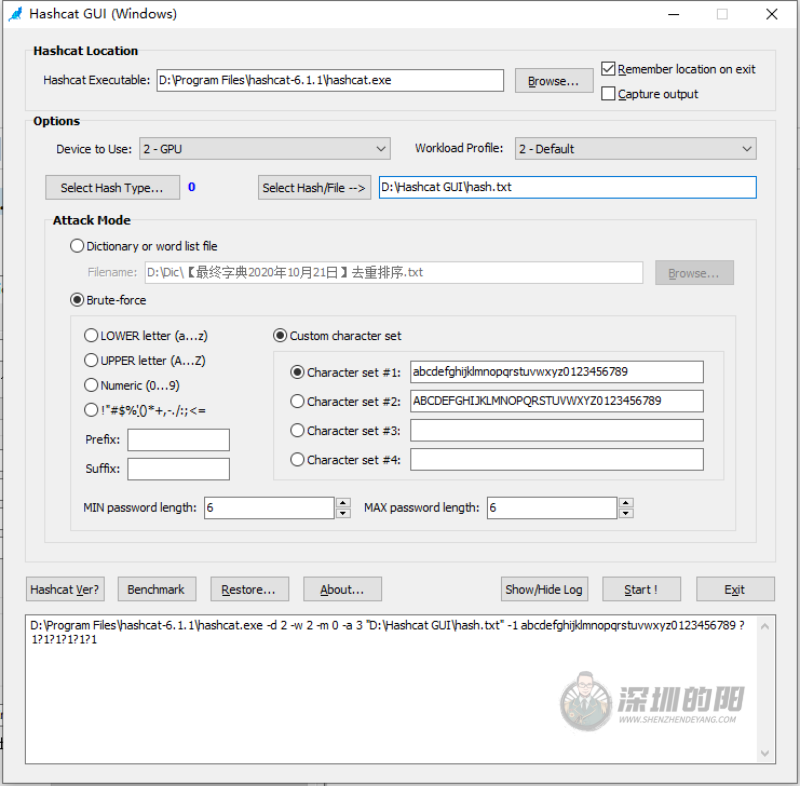

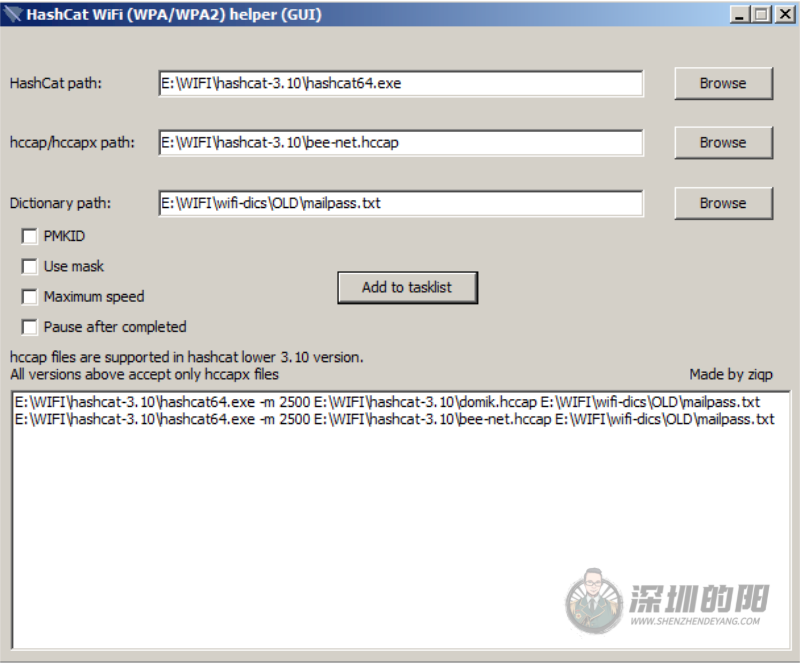

其实在Hashbull之前就出现过几款Hashcat GUI的工具,比如:

Hashcat-GUI

HashcatGUI 中文版 by BlandyUK@hashkiller.co.uk & Tony@iteknical.com

Hashcat GUI (Windows)

甚至还有国外的网友专门编写了用于破解Wi-Fi握手包的Hashcat图形化工具,但这款工具我并没有找到下载地址,只在国外的技术论坛看到了截图。

但经过我依次使用下来后,发现体验都不如Hashbull好。

具体使用方法:

以下我拿字典模式演示,首先打开工具选择第二项「Hash Crack」

字典模式主要配置以下三项即可,首先选择需要破解的Hash文件,比如我这里破解的是保存有MD5的TXT文本文件。

然后选择Hash类型,最后选择字典文件,这款工具支持压缩包的模式导入字典,可以帮助我们节省许多空间。

其他选项可以不填,最后点击底部的START即可,软件会帮助我们自动构造好Hashcat的命令语句并调用Hashcat.exe进行破解。

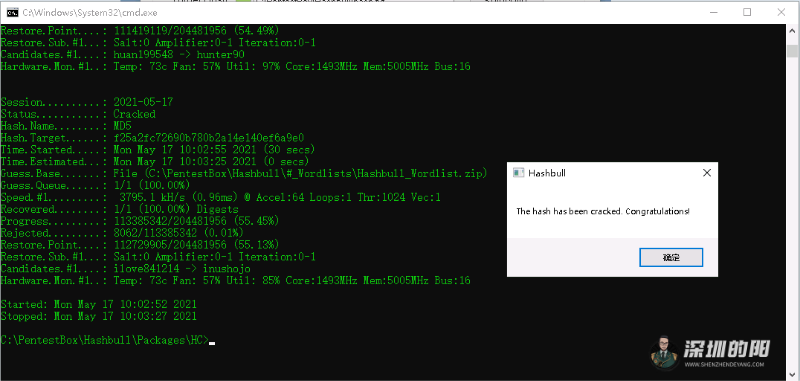

破解成功后会Status会显示:Cracked

破解成功后的密码保存在Hashbull下的#_Crackout目录里的文本中。

Hashbull工具已升级改名为:GovCracker

请自行前往官网下载 https://www.decrypta-technologies.com/